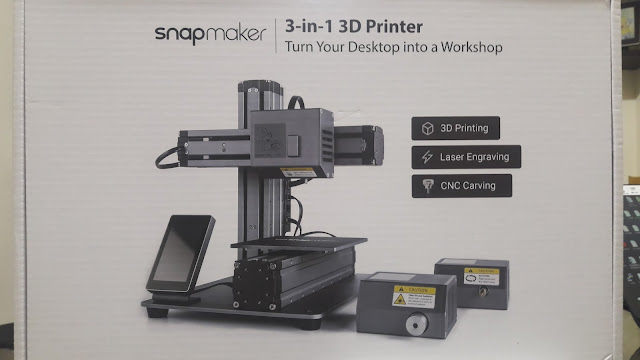

Snapmaker 三合一機床開箱

沒跟到集資,台灣現貨價格大概在台幣 240,000 元左右,下單後等了個三四天貨就到了,趕緊的來寫個開箱文!

外箱走一個簡約風格,但這不是重點,趕快把它打開看看!

裡面的內容物最重要的就是右邊的三個功能模組了,由上而下依序是CNC雕刻模組、3D列印模組、雷射雕刻模組!

所有的主要部件都是金屬材質,看起來很有質感!

組裝起來後看起來就是滿滿的金屬科技感,這邊首先使用的是3D列印的功能模組和與其搭配的熱床。

3D列印

Snapmaker隨機有送一卷純白的PLA材料,嘗試列印一個Snapmaker內建的3D模型,整體來說印出來的質感還不錯!

雷射雕刻

然後再來測試雷射雕刻的部分,不得不說的是換模組比想像中的要再麻煩不少,除了模組本身是用4顆螺絲固定於軸上之外,工作板也需要將熱床拆換成雕刻用的。

第一次雷雕,顏色有點淺,因該是對焦沒對好造成的。

留言

張貼留言